Member

Researchers

五十部 孝典 (教授(PI))

Dr. Mostafizar Rahman (特任助教)

Dr. Liu Fukang (客員研究員/東京工業大学)

阪本 光星 (客員研究員/三菱電機)

Dr. Anand Ravi (客員研究員/Indian Institutes of Information Technology)

木村 隼人 (D2)

内海 潮音 (D1)

白矢 琢朗 (D1)

髙 和真 (D1)

Technical Staff

石川 達也 (From WDB)

Students

中田 和磨 (M2)

白木 章伍 (M2)

倉原 陸斗 (M2)

平尾 星音(M2)

泰山 幸大(M2)

田中 篤(M2)

佐々木 皓亮(M1)

遠山 慶太 (M1)

川上 翔馬 (M1)

内藤 開斗(M1)

名古屋 太一(M1)

研究室について

〇研究の進め方

各々独立の研究テーマを決めて進めるスタイルで、指導教員と定期的にディスカッションをしながら研究を主体的に進め、

その過程で研究に必要なスキルや知識を身に着けます。

定期的な全体ゼミやコアタイムはありません.研究プロジェクト毎に週1ペースで打ち合わせを行い、それに合わせて各々研究を自主的に進めます。

M1の内に国内会議での発表と査読付きの国際会議やジャーナル投稿を目指し、研究の一通りの流れを経験してもらいます。

M2では、より主体的に研究を進め、レベルの高い査読付き国際会議やジャーナルを目指します。

また、研究テーマによっては、海外の大学、企業や国の研究機関などとの共同研究プロジェクトに入ってもらいます。

〇研究室からのサポート

研究を進める上で必要な計算機サーバ等の設備は充実しております。

配属された学生にはLaptop PC, iPad Pro, HHKBのキーボード, 大型ディスプレイ等を用意してます。

金銭的なサポートが必要な学生には、研究に関連したアルバイトも紹介しています (年間の授業料くらいのバイト代は支払い可能)。

また、毎年希望者はM1の夏休みには関連する企業の研究所のインターンも紹介しています。

研究室として国内外の大学,企業の研究者と共同研究を積極的に行っており、大学内では積めない様々な経験が積めます.

〇研究のレベル

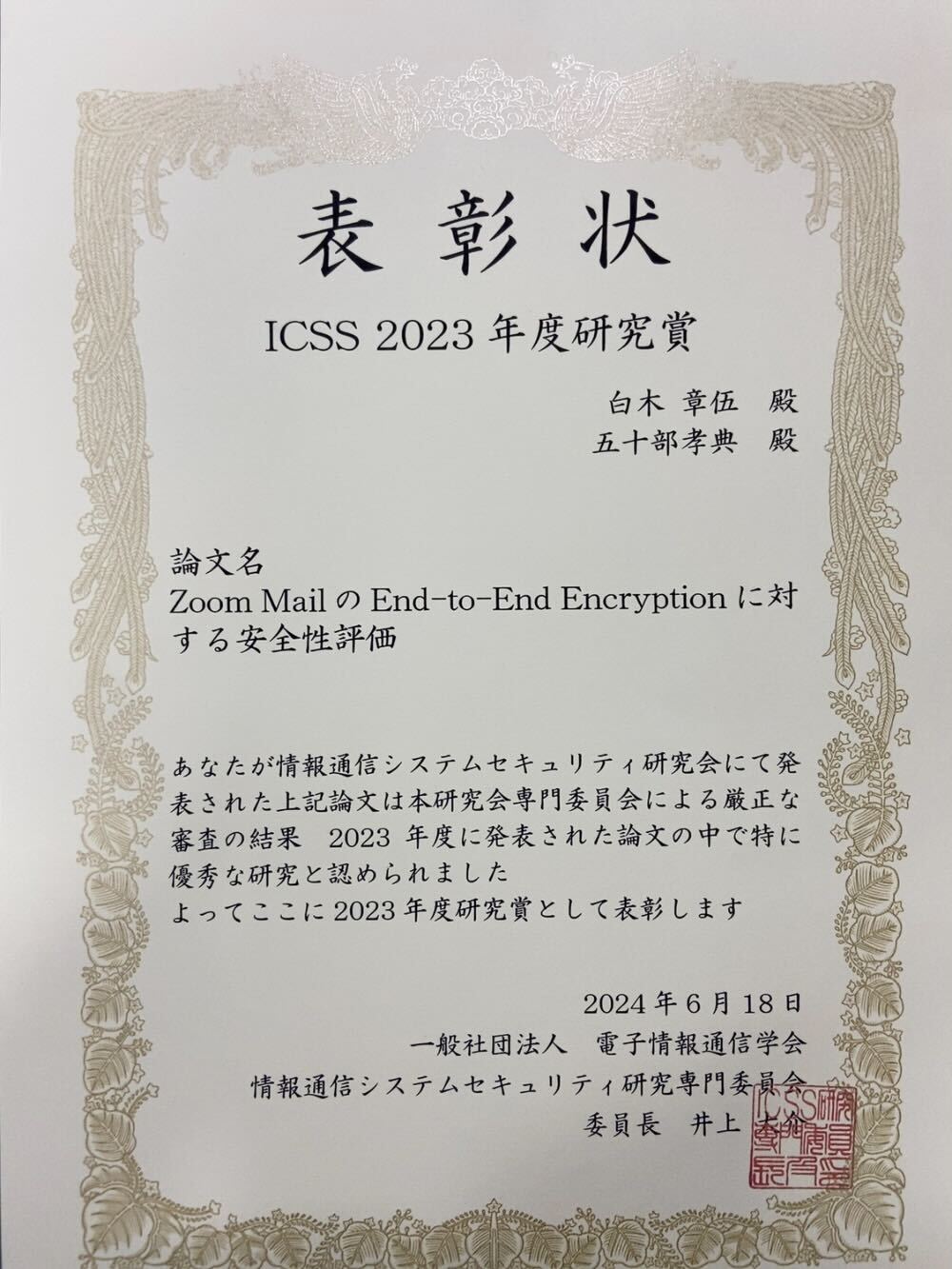

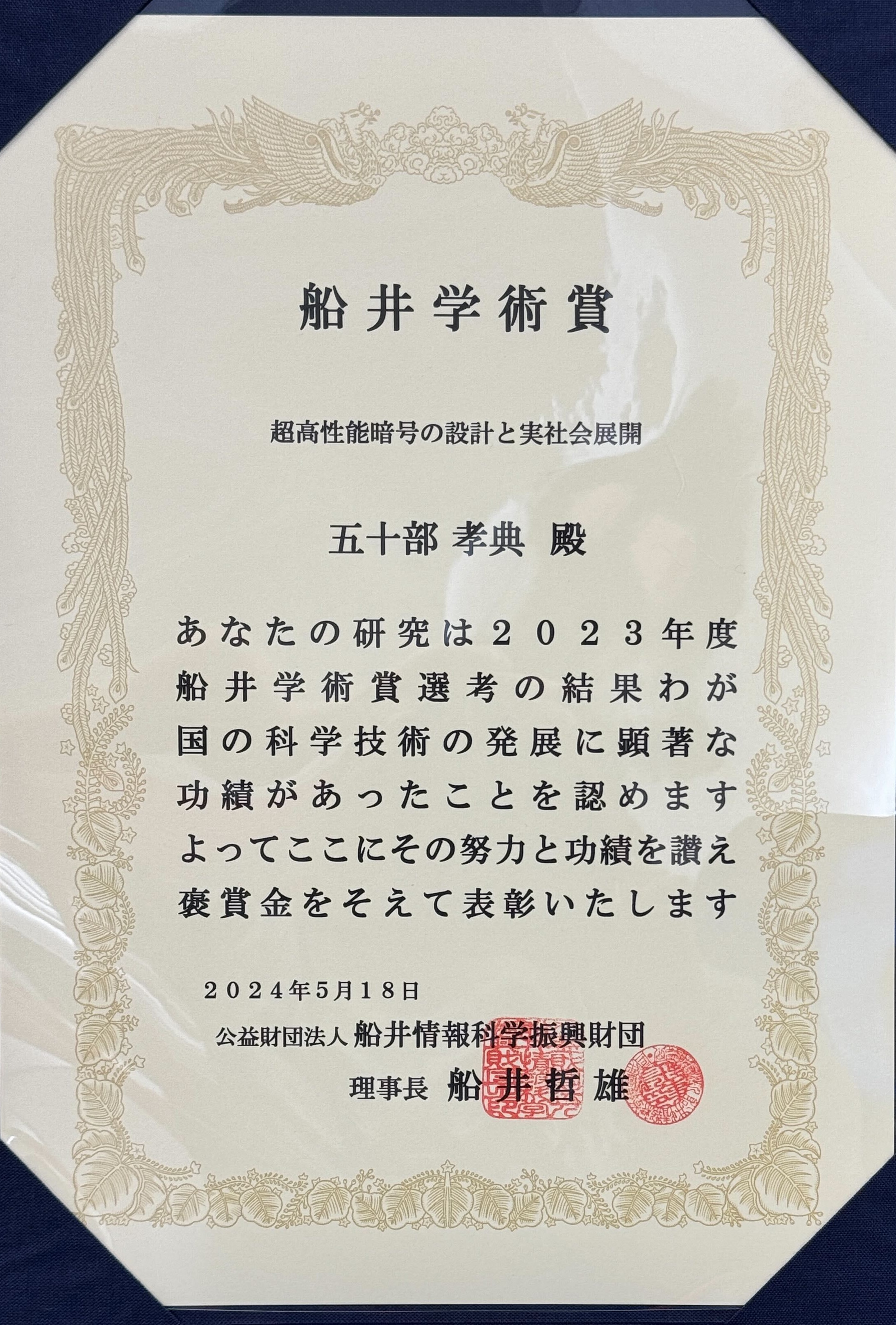

修士の学生はこれまで国内学会の論文賞を多数受賞(SCIS, CSS, ICSS学生論文賞)しています。また日本学術振興会 特別研究員(DC1)にも学生が採用されており,学生の研究レベルは高いです.

研究グループ全体としても,

国際暗号学会(IACR)主催のトップカンファレンスやジャーナルに

多数採録されており,

世界最先端の研究が可能です.IACRへの論文採録件数は日本の大学ではトップレベルです.

〇求める学生像

ほとんどの学生が学部時代には暗号以外の研究を行っており、大学院から暗号の研究をスタートします。

研究の立ち上げに関しては、教員と先輩学生でしっかりサポートしますので、やる気や強い興味があれば事前の暗号の専門性は不要です。

一方、いい研究成果を得るためにはハードワークは必須なので、高いモチベーションの学生を募集します。そういう学生が伸びる環境は用意しており、

研究に関しては教員も責任をもって一緒に推進します。

〇研究室の様子

コアタイム等はなく、自分のペースで研究可能です。夜遅くや休日に学生が研究室にいることは基本的にありません(しっかり計画を立てた効率的で適切なハードワークが重要です)。

研究室の様子や研究スタイルについてはM2の浅沼君による研究室紹介の

ビデオやD2の阪本くんの

記事をご覧ください。

また、研究内容については

セコム財団のHPでの

五十部の

インタビュー記事や

Top Researchersの

インタビュー記事や

ラジオ関西の

音源 (2021年6月1日)や

記事も

ご参考にしてください.

また、定期的に研究室でバーベキュー、飲み会、旅行等のイベントもあり、

みんな仲良く、協力し合いながら研究室生活を送っています。

計算機環境

暗号の最適な構成の探索や安全性解析では,計算機が必要になります.研究室では計算機実験用に多数の計算機を保有しております(今後も増強予定).

- CPU : Xeon Platinum 8389 x2, Memory : 4TB

- CPU : Xeon Platinum 8389 x2, Memory : 1TB

- CPU : AMD EPYC 9654 x2, Memory : 1.5TB (4台)

- CPU : EPYC 7763 x2, Memory : 1TB(4台)

- CPU : ThreadRipper PRO 5995WX, Memory : 512GB

- CPU : Xeon(R) CPU E5-2630 v4 (10-core)x2), Memory : 64GB

- CPU: Intel(R) Core(TM) i9-9900K CPU (8-core), Memory : 128GB

- CPU: Intel(R) Xeon(R) Platinum 8260 (24-core)x2, GPU : Quadro GV100, Memory : 256GB

- CPU: AMD Ryzen Threadripper 3990X (64-Core), GPU : GeForce RTX 2080 , Memory : 256GB

- CPU: AMD Ryzen Threadripper 3990X (64-Core), Memory : 256GB

- CPU: AMD Ryzen Threadripper 3990X (64-Core), Memory : 256GB

学生・博士研究員募集

博士前期/後期課程の学生を募集しています.興味,やる気のある方は五十部までお気軽にご連絡ください.オンサイトでもZoom等のリモートで研究室紹介等をします.

また、博士研究員も随時募集しています。いろいろなレイヤーのセキュリティ研究のプロジェクトがあるので、暗号、ソフトウェア・ハードウェア実装/セキュリティ分野から幅広く募集しています。

学生の出身大学.

- 同志社大学,関西学院大学,関西大学,甲南大学,神戸大学, 九州工業大学, 徳島大学, 兵庫県立大学 (他の大学からでもウェルカムです)

修了後の主な進路: 暗号の専門性を活かし, 大手電機メーカや通信会社のセキュリティエンジニアや研究者に就職しています.

- NTTコミュニケーションズ

- 日本学術振興会 特別研究員 DC1 (博士後期課程)

- ソニー株式会社 x2

- KDDI株式会社 x3

- パナソニックインフォメーションシステムズ

- 三菱電機 情報技術総合研究所 x3

- 富士通 (研究所)

- セコムIS研究所

- 朝日放送

- テレビ東京

- DeNA

- NTTドコモ